A rede de localização do aplicativo Find My, desenvolvido pela Apple, pode ser utilizada de forma não autorizada para transmitir senhas e outras informações confidenciais capturadas por um keylogger com transmissor Bluetooth, de acordo com pesquisadores da Positive Security.

O serviço da Apple que localiza iPhones, iPads, Macs, Apple Watches, AirPods e Air Tags perdidos e extraviados utiliza dados GPS e Bluetooth coletados de milhões de usuários ao redor do mundo. Basicamente, os dispositivos perdidos enviam sinais Bluetooth constantemente, que são detectados por dispositivos da Apple próximos, que anonimamente retransmitem a localização para o proprietário através da rede do Find My.

A possibilidade de abuso do Find My para transmitir dados além da localização foi descoberta pela equipe de pesquisadores da Positive Security, liderada por Fabian Bräunlein, há mais de dois anos. Aparentemente, a Apple já solucionou esse problema.

A implementação desse abuso foi publicada no GitHub, com o nome ‘Send My’, onde é possível carregar e recuperar dados arbitrários na rede através de qualquer dispositivo com acesso à internet em qualquer lugar do mundo.

Como funciona a transmissão de dados na rede do Find My

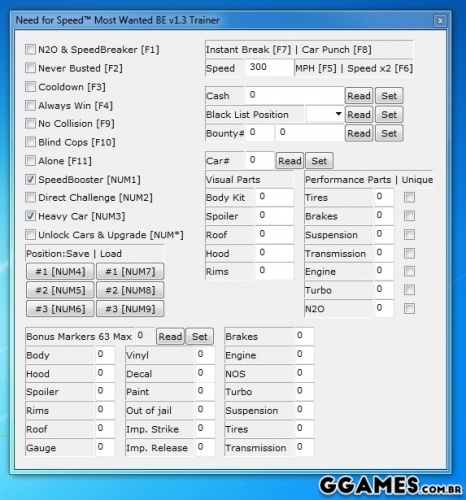

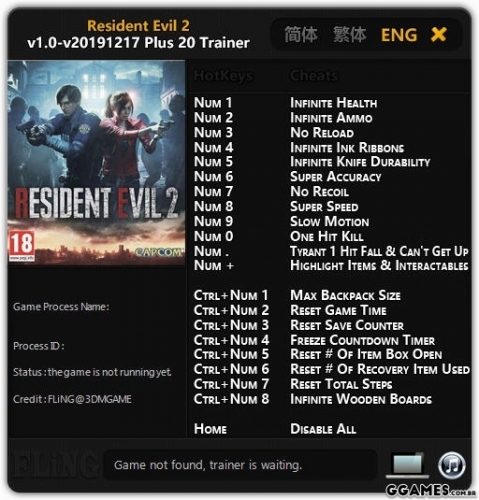

De acordo com os relatos dos pesquisadores para o portal Heise Online, um dispositivo de hardware foi criado como prova de conceito para demonstrar os riscos.

Ao integrar um keylogger com transmissor Bluetooth ESP32 em um teclado USB, eles conseguiram retransmitir senhas e outros dados confidenciais digitados no teclado através da rede Find My por Bluetooth.

A escolha de utilizar a transmissão Bluetooth está relacionada à discrição, uma vez que keyloggers WLAN ou dispositivos Raspberry Pi podem chamar mais atenção em ambientes mais seguros. Além disso, o keylogger não precisa de um AirTag ou chip oficialmente suportado, já que dispositivos da Apple respondem a qualquer mensagem Bluetooth.

O dispositivo Apple receptor cria um relatório de localização e o envia para a rede Find My, desde que a mensagem Bluetooth esteja formatada corretamente.

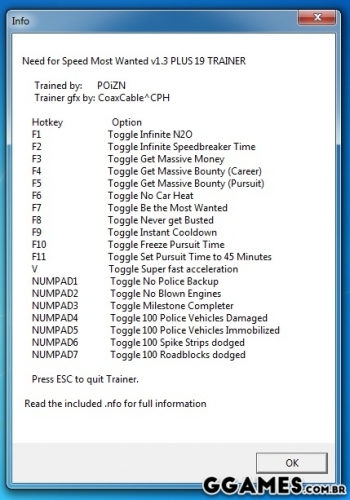

Para recuperar os dados arbitrários capturados pelo keylogger, o remetente precisa criar chaves públicas ligeiramente diferentes, simulando vários AirTags, e codificar os dados nas chaves, atribuindo bits específicos em posições pré-determinadas nas chaves. Assim, os relatórios recuperados da nuvem podem ser ligados e decodificados no dispositivo receptor.

Codificação de dados arbitrários para transmissão via Find My. Imagem: Positive Security

Ligando e decodificando as transmissões na extremidade receptora. Imagem: Positive Security

A ferramenta desenvolvida por Bräunlein custou aproximadamente US$ 50 e utilizou uma versão Bluetooth do keylogger ‘EvilCrow’ e um teclado USB comum.

Embora a velocidade não seja consideravelmente alta – com uma taxa de transmissão de 26 caracteres por segundo e uma taxa de recepção de 7 caracteres por segundo, com uma latência de 1 a 60 minutos dependendo da presença de dispositivos da Apple ao alcance do keylogger – a espera não seria um obstáculo significativo para um atacante que deseja recuperar senhas e informações confidenciais.

É importante ressaltar que o uso de um keylogger interno ao teclado, que fica oculto, não ativa as proteções anti-rastreamento da Apple, que avisam os usuários caso suspeitem que estão sendo rastreados por AirTags.

A BleepingComputer solicitou um posicionamento da Apple sobre o abuso do Find My, mas até o momento da publicação, a empresa não respondeu.

Nosso blog GGames, apaixonado pela área da tecnologia e jogos, protege cada pixel com um firewall de segurança virtual para manter seus leitores em um ambiente online seguro e divertido.

Imagens e vídeos de terceiros

.thumb.jpg.5de7d4af9c1752bcdeddd3a087d2a2b2.jpg)

.thumb.jpg.4cd11d8a6da06542a54b6b4bf2b5cb7d.jpg)

Comentários Recomendados

Não há comentários para mostrar.